EASY7

kali에서 snort 사용하기 본문

kali에서 snort 사용하기

실시간 트래픽 분석과 패킷을 기록하는 침입방지시스템(IPS) 오픈소스이다.

root@kali:~# apt-get update

root@kali:~# apt-get install snort

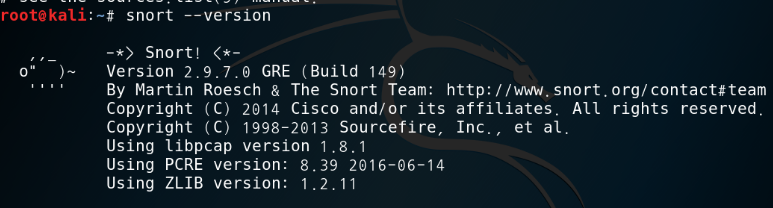

root@kali:~# snort --version

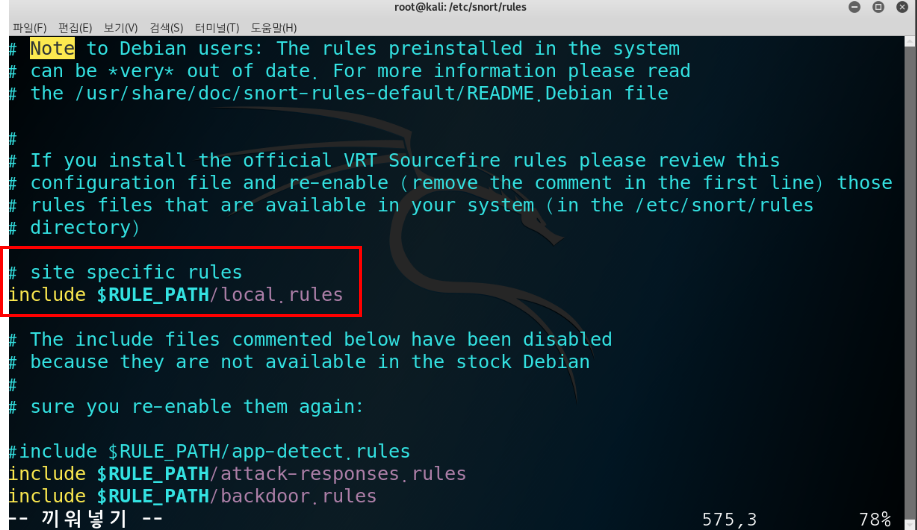

root@kali:~# gedit /etc/snort/snort.conf

이 파일에서 rule이 적힌 파일의 이름을 설정할 수 있다.

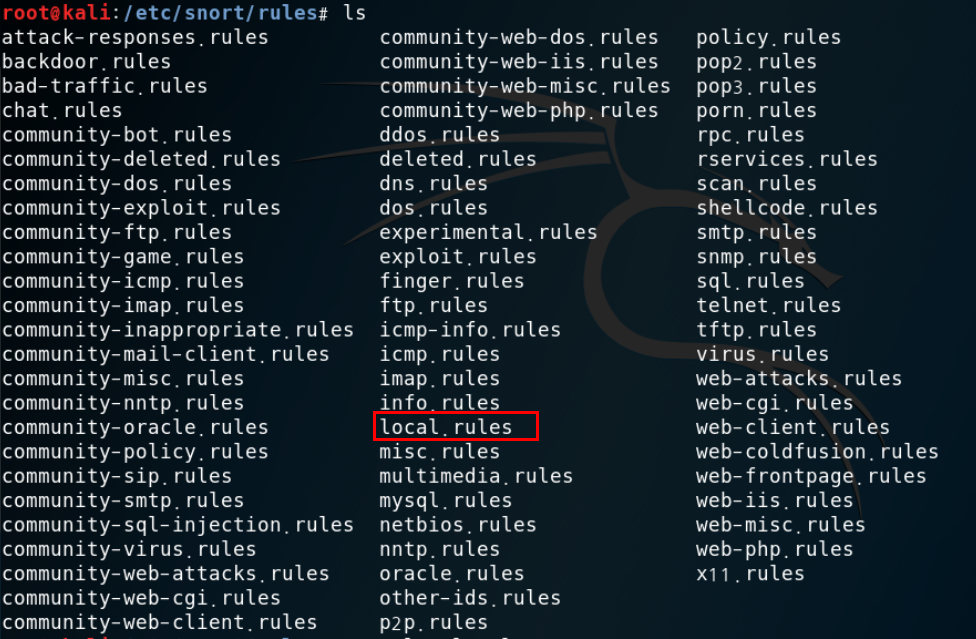

root@kali:~# snort -c /etc/snort/rules/local.rules

alert icmp any any -> any any (msg:"ICMP PING TEST"; sid:100001;) 룰 추가

#snort -> 감지 중~ -> ctrl+c

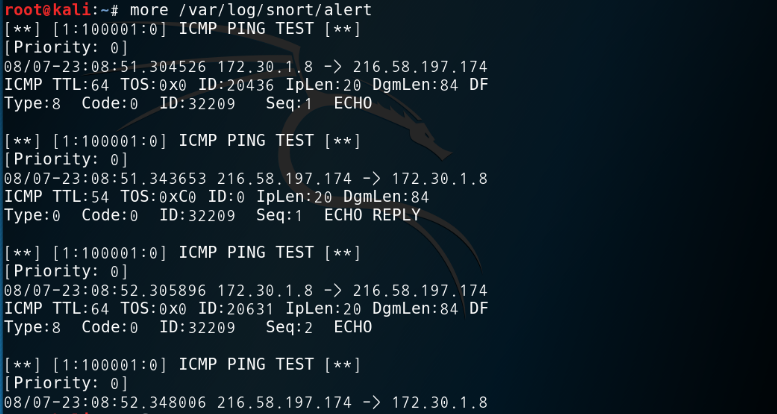

다른 창에서 ping 000.000.000.000(ping보낼 ip)하면 snort가 감지하며

ctrl+c를 누르면 결과창을 통계내서 보여준다.

Run time for packet processing was 108.67454 seconds

Snort processed 69 packets.

Snort ran for 0 days 0 hours 1 minutes 48 seconds

Pkts/min: 69

Pkts/sec: 0

===============================================================================

Memory usage summary:

Total non-mmapped bytes (arena): 2256896

Bytes in mapped regions (hblkhd): 17117184

Total allocated space (uordblks): 2070448

Total free space (fordblks): 186448

Topmost releasable block (keepcost): 20048

===============================================================================

Packet I/O Totals:

Received: 70

Analyzed: 69 ( 98.571%)

Dropped: 0 ( 0.000%)

Filtered: 0 ( 0.000%)

Outstanding: 1 ( 1.429%)

Injected: 0

===============================================================================

Breakdown by protocol (includes rebuilt packets):

Eth: 69 (100.000%)

VLAN: 0 ( 0.000%)

IP4: 65 ( 94.203%)

Frag: 0 ( 0.000%)

ICMP: 33 ( 47.826%)

UDP: 28 ( 40.580%)

TCP: 0 ( 0.000%)

IP6: 0 ( 0.000%)

IP6 Ext: 0 ( 0.000%)

IP6 Opts: 0 ( 0.000%)

Frag6: 0 ( 0.000%)

ICMP6: 0 ( 0.000%)

UDP6: 0 ( 0.000%)

TCP6: 0 ( 0.000%)

Teredo: 0 ( 0.000%)

ICMP-IP: 0 ( 0.000%)

IP4/IP4: 0 ( 0.000%)

IP4/IP6: 0 ( 0.000%)

IP6/IP4: 0 ( 0.000%)

IP6/IP6: 0 ( 0.000%)

GRE: 0 ( 0.000%)

GRE Eth: 0 ( 0.000%)

GRE VLAN: 0 ( 0.000%)

GRE IP4: 0 ( 0.000%)

GRE IP6: 0 ( 0.000%)

GRE IP6 Ext: 0 ( 0.000%)

GRE PPTP: 0 ( 0.000%)

GRE ARP: 0 ( 0.000%)

GRE IPX: 0 ( 0.000%)

GRE Loop: 0 ( 0.000%)

MPLS: 0 ( 0.000%)

ARP: 4 ( 5.797%)

IPX: 0 ( 0.000%)

Eth Loop: 0 ( 0.000%)

Eth Disc: 0 ( 0.000%)

IP4 Disc: 0 ( 0.000%)

IP6 Disc: 0 ( 0.000%)

TCP Disc: 0 ( 0.000%)

UDP Disc: 0 ( 0.000%)

ICMP Disc: 0 ( 0.000%)

All Discard: 0 ( 0.000%)

Other: 4 ( 5.797%)

Bad Chk Sum: 3 ( 4.348%)

Bad TTL: 0 ( 0.000%)

S5 G 1: 0 ( 0.000%)

S5 G 2: 0 ( 0.000%)

Total: 69

===============================================================================

Action Stats:

Alerts: 33 ( 47.826%)

Logged: 33 ( 47.826%)

Passed: 0 ( 0.000%)

Limits:

Match: 0

Queue: 0

Log: 0

Event: 0

Alert: 0

Verdicts:

Allow: 69 ( 98.571%)

Block: 0 ( 0.000%)

Replace: 0 ( 0.000%)

Whitelist: 0 ( 0.000%)

Blacklist: 0 ( 0.000%)

Ignore: 0 ( 0.000%)

Retry: 0 ( 0.000%)

===============================================================================

Snort exiting

경고창 보기

root@kali:~# more /var/log/snort/alert

로그창

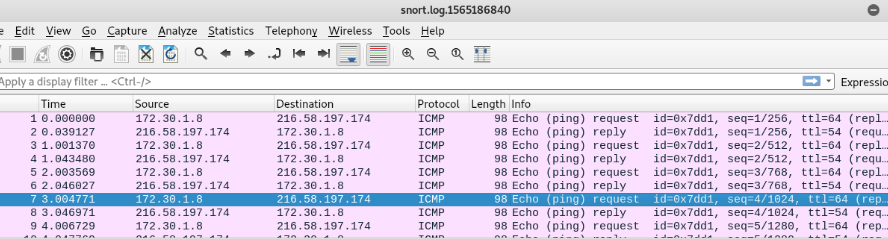

root@kali:~# wireshark /var/log/snort/snort.log.156518640

ping한 것이 기록에 남는다.

RuleSnort Rule

Rule Header와 Rule Option으로 이루어져있다.

[Rule Header] [tcp, udp, icmp, ip] [출발IP] [출발port] [->, <>][도착IP][도착port] [rule option]

- Rule Header : Alert, Log, Pass, Activate, Dynamic, Drop, sdrop, reject

- Rule Option : msg, content, offset, nocase, rev, sid

msg : 메세지 출력. " "으로 묶어준다.

sid : 룰 식별자, 사용자 작성 룰은 1,000,000(백만) 이상으로 등록해준다.

content : 페이로드 내부에서 검색할 문자열 " "로 묶어준다.

depth : 검색할 위치를 지정한다.

nocase : 대소문자를 구분하지 않는다.

resp : 지정된 응답 패킷을 보낸다.

'보안 공부 > 리눅스' 카테고리의 다른 글

| Kali FTP 설치 (0) | 2019.08.10 |

|---|---|

| CentOS FTP 설치방법 (0) | 2019.08.10 |

| nmap 옵션 정리 (0) | 2019.08.05 |

| 스니핑 도구 python snipy (0) | 2019.08.04 |

| 리눅스 디렉터리 구조 (0) | 2019.08.03 |